Vad är WannaCry ransomware?

Den 12:e maj 2017 slog en av världens största ransomware kampanj till. Det var en ny variant av WannaCry som fick en enorm spridning. WannaCry (kallas också Wanna decryptor och wcry) är ett datavirus och det är en datormask som spreds snabbt hos sjukhus och större företag. Det räcker med att en dator smittas i en organisation eller företag för att nätverket ska riskera bli smittat.

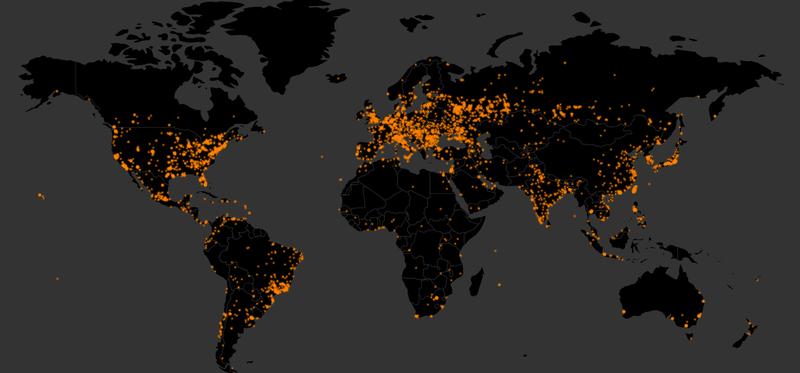

Avast uppgav redan första dagen att de sett 75 000 attacker mot olika typer av nätverk. Redan efter några dagar hade WannaCry spridits till 213 000 datorer och över 150 länder.

De länder som drabbades i första vågen var Ryssland, Ukraina, Baltikum, Taiwan, Japan, Tyskland och Thailand. Programmet har spridits på sjukhus, ryska banker, tyska järnvägen, telefonoperatörer och stora företag som Renautl, Fedex och engelska hälsomyndigheten. Minst 40 organisationer i Sverige är drabbade enligt MSB exempelvis verkstadskoncernen Sandvik men inga samhällsfunktioner uppgets vara drabbade i Sverige.

Demonstration av WannaCry Ransomware infektion

En enklare förklaring av WannaCry.

Hur du upptäcker om WannaCry Ransomware finns på nätverket?

Hur fungerar WannaCry ransomware?

Det är fortfarande osäkert vilka som ligger bakom attacken och attackerna sprids och infekterar andra nätverksanslutna system via en sårbarhet i SMB-protokollet.

Den initiala attackvektorn misstänks vara email. Programmet sprids framförallt genom webbplatser och email (nätfiske attacker)och det lämnar 2 filer på datorn själva programmet wannaCry och en instruktion vad de vill att du ska göra. När programmet öppnas lämnar det meddelandet att man har bara några dagar på sig innan filerna tas bort om man inte gör en betalning.

Programvaran hade en del brister i hur det var uppbyggt med kill switch som gjorde att det gick att begränsa spridningen.

Vilka ligger bakom Wannacry?

Programmet som är en ransomware kommer ursprungligen från amerikanska NSA som las ut den 14:e april av Shadow Brokers.

Det tros finnas en koppling till Nord koreanska hackare. Google säkerhetsspecialisten Neel Mehta skapade en kryptisk tweet som med en uppsättning tecken. De hänvisade till två delar av kod i ett par av malware prov, tillsammans med hashtaggen #WannaCryptAttribution. En tidig version av WannaCry — som dök upp redan i februari — delade kod med en backdoor som kallas Contopee. Denna har använts av en Lazarus som är en hackergrupp som tros verka under den nordkoreanska regeringen. Kaspersky Lab skriver att kopplingarna till Nordkorea kan vara felaktiga och hänvisar till Ethernalblue.

Källa Wired

Utbetalningarna av lösensumman sker Bitcoin

För att programmet ska tas bort vill utpressarna att man betalar en lösensumma på minst 300 USD i Bitcoin och det fanns bitcoin adresser att betala till. Det rapporteras att själva attacken var slarvigt utförd och utvecklarna gjort en del obegripliga fel kring bitcoin betalningarna som hårdkodats vilket gjort det mycket lätt att spåra hackarnas vinster. Lösensystemet var också slarvigt uppsatt och gjorde det omöjligt för hackarna att skilja de som betalat lösen från de som inte betalat. Gruppen bakom WannaCry tros efter några dagar ha tjänat 52 bitcoins vilket motsvaade 55 000 USD vilket är extremt dåligt med tanke på attackens omfattning. Det finns de som betalat men inte fått tillgång till en dekrypteringsnyckel. Källa Wired

WannaCry 2.0

Attacken lär fortsätta och enligt Hackernews finns en ny version WannaCry version 2.0 med en no-kill switch för domän förbindelsen.

Hur skyddar du dig mot WannaCry?

Användare rekommenderas att aldrig betala lösensumman. Det finns inga garantier att filerna återskapas.

Backup och uppdatera programvaran

Se alltid till att du använder backuper och de senaste versionerna av Windows och andra program. Den 14:e mars 2017 la Microsoft ut en patch och rättade säkerhetsluckan och för en tid sedan har det dykt upp kod som utnyttjar sårbarheten. Tekniker och systemansvariga bör säkerställa att samtliga system uppdateras med de senaste säkerhetsrättningarna från Microsoft. Om det inte går att installera rättningar av någon anledning så är det viktigt att begränsa åtkomst till och om möjligt slå av stöd för SMBv1.

Installera aldrig programvara som du inte vet varifrån den kommer.

Skydd mot WannaCry – installera den senaste versionen av Windows

Se alltid till att du kör Windows update. Microsoft rekommendationer kring WannaCry om du kör ej supporterade eller ej äkta version av Windows Vista, Windows 8 eller Windows XP.

Windows XP SP3

http://download.windowsupdate.com/…/windowsxp-kb4012598-x86…

Windows Vista x86

http://download.windowsupdate.com/…/windows6.0-kb4012598-x8…

Windows Vista x64

http://download.windowsupdate.com/…/windows6.0-kb4012598-x6…

Windows 7 x64

http://download.windowsupdate.com/…/windows6.1-kb4012212-x6…

Windows 7 x86

http://download.windowsupdate.com/…/windows6.1-kb4012212-x8…

Windows 8

http://download.windowsupdate.com/…/windows8-rt-kb4012598-x…

Windows 8.1

http://download.windowsupdate.com/…/windows8.1-kb4012213-x6…

Windows 10

http://download.windowsupdate.com/…/windows10.0-kb4012606-x…

Windows 2003 x86

http://download.windowsupdate.com/…/windowsserver2003-kb401…

Windows 2003 x64

http://download.windowsupdate.com/…/windowsserver2003-kb401…

Windows 2008

http://download.windowsupdate.com/…/windows6.0-kb4012598-x6…

Windows 2008R2

http://download.windowsupdate.com/…/windows6.1-kb4012212-x6…

Windows 2012

http://download.windowsupdate.com/…/windows8-rt-kb4012214-x…

Windows 2012R2

http://download.windowsupdate.com/…/windows8.1-kb4012213-x6…

Windows 2016

http://download.windowsupdate.com/…/windows10.0-kb4013429-x…

FP Edit: Ok so the question I’ve gotten the most is ”Are these links legit?” Yes, but don’t take my word for it, here are the Microsoft Update Catalog pages I got them from:

Windows 7/2008R2

http://www.catalog.update.microsoft.com/search.aspx…

Windows 2012

http://www.catalog.update.microsoft.com/Search.aspx…

Windows XP/Vista/8/2003/2008

http://www.catalog.update.microsoft.com/Search.aspx…

Windows 10

http://www.catalog.update.microsoft.com/Search.aspx…

Windows 8.1/2012R2

http://www.catalog.update.microsoft.com/Search.aspx…

Windows 2016

http://www.catalog.update.microsoft.com/Search.aspx…

Om du skulle drabbas av programvaran

De flesta säkerhetsföretag har ett ransomware decryption verktyg som kan lösa upp krypterade filer.

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Svenska CERT-SE har sammanfattat mer information och råd om denna händelsen här: https://www.cert.se/2017/05/pagaende-ransomware-kampanj-wannacry-wcry-wannacrypt0r