Vad är Stuxnet?

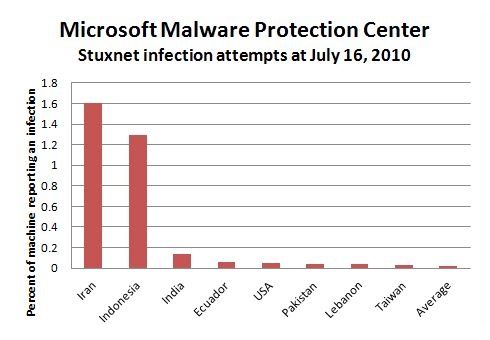

Stuxnet är ett mycket avancerat malware som kan slå ut energianläggningar och kärnkraftverk och använder flera olika typer av zero-exploits. Programvaran kan tom använda digitala certifikat och räknas som de mest avancerade koden man sett för cyberattacker. Enligt en artikel i New York Times låg USA bakom datamasken Stuxnet och syftet sas var att störa Irans kärnkraftsindustri. President Obama lär ha fortsatt de program som Bush startade och enligt artikeln i New York Times var det USA och Israel som låg bakom datamasken. Det var främst den iranska Natanz anläggningen som var drabbad enligt tidningen.

Läs artikeln

Stuxnet är ett offensivt cybervapen

Attacken på Natanz anläggningen i Iran (kallades för Olympic Games) var enligt dokumentären Zero-days en CIA operation som godkändes av George Bush några dagar innan Obama tog över som president.

Stuxnet var ett projekt som började i försvarsdepartementet men lyftes över till cybercommandot. Cyberkommandot ligger i närheten av NSA och började som svar på Operation Buckshoot Yankee och de har mandat att genomföra cyberattacker. Från USA har cybervapnet spridit sig och dök först upp i Vitryssland (Belarus) och 17:e juni 2010 började säkerhetsspecialister fråga kring malware.

Enligt Dox dokumentären Zero-days var det en internationell samarbete med CIA, NSA och militära cyberkommandot i USA och enhet 8200 i Israel som var verksamma när Stuxnet skapades med själva kodandet. Enhet 8200 är den största organisationen inom den Isrealiska underättelsetjänsten där de lagt sin cyber försvarsgren. Snowden dokumenten har visat oss att bara presidenten kan godkänna cybervapen – vilket är samma regler som gäller för nukleära vapen.

Stuxnet Bot är programmerad att gå på tyska Siemens PLC programvara styrsystem som pumpar och motorer som sätter på och av motorer. Den går också på Iranska företag som tillverkar frekvensomvandlare i Iran.Det är kanske inte så märkligt att de valt att utföra attackerna mot en industriellt företag som finns utanför Israel och USA som ligger bakom attacken.

Stuxnet programmet kördes autonomt som inte kunde avbrytas när masken började köra. Stuxnet väntade 13 dagar innan den gjorde något – det är den tiden det tar innan centrifugerna blir fyllda med uran. Centrifugerna spinnar väldigt snabbt och stuxnet fick dem att spinna snabbare och okontrollerat och sprängas – medan operatörerna luras att tro att de fungerar korrekt.

2010 uppdaterades Stuxnet koden. Version 1.1 var mer aggressiv och kunde spridas enklare enklare genom zero days exploits och USB:s. Därefter kom koden ut och hamnade i ryska händer och slutligen FSB (efterträdaren till KGB).

Säkerheten i industriella kontrollsystem

Under de senaste åren har attacker mot industriell kontrollsystem (ICS) ökat år efter år. Stuxnet 2010 utnyttjade osäkerheten i S7Comm protokollet dvs protokollet som användes för kommunikationen mellan Siemens Simatic S7 PLC vilket kan orsaka allvarliga skador i kärnkraftsanläggningar. Efter exponeringen av Stuxnet, har Siemens genomfört vissa säkerhet förstärkningar i protokollet S7Comm. Det nuvarande S7CommPlus protokollet implementerar kryptering och har använts i S7-1200 V4.0 och S7-1500 för att förhindra angripare från att styra och skada de PLC-enheterna.

Är det nuvarande S7CommPlus ett säkerhetsprotokoll med hög säkerhet?

Under DefCon 2017 användes mjukvaran Wireshark för att analysera kommunikationen mellan Siemens TIA Portal och PLC-enheterna. Sedan användes reverse debugging mjukvara som WinDbg och IDA för att bryta krypteringen i S7CommPlus protokollen. Slutligen skrevs ett MFC-program som kan styra starta och stoppa PLC, samt förändra värden i PLC:s digitala och analoga ingångar. Baserat på forskningen presenterades två säkerhetsförslag både på kod och protokollnivå för att förbättra säkerheten för Siemens PLC-enheter.

Mer information:

Tyvärr får man inte ut speciellt mycket information om Stuxnet eftersom det är hemligtstämplat och classified och länderna vill inte erkänna vad de gjorde och personer får inte uttala sig.

WS32 Dossier