Vad är intrångsdetektering (IDS)

IDS är förkortningen för Intrusion Detection System och är ett system som används för att upptäcka intrång och säkerhetsrisker som att en angripare är eller har försökt obehörig åtkomst till datorresurser. IDS används för att upptäcka intrång eller intrångsförsök. Ett IDS inspekterar all inkommande och utgående nätverksaktivitet och identifierar misstänkta mönster som kan tyda på en attack eller att någon försöker bryta sig in i ett system.

IDS är en viktig komponent inom informationssäkerhet och hjälper till att skydda mot olika typer av hot och angrepp.

iDS fungerar genom att övervaka och analysera nätverkstrafik och systemaktiviteter i realtid. Genom att använda olika metoder och tekniker kan iDS identifiera ovanliga mönster, misstänkta beteenden eller kända attacker och varna för potentiella hot. Det kan också logga händelser och generera rapporter för att underlätta utredningar och incidenthantering.

Genom att implementera en iDS kan organisationer upptäcka och hantera intrångsförsök i tid, minska risken för datastölder eller sabotage, och skydda integriteten och konfidentialiteten hos känslig information. Det är ett viktigt verktyg för att säkerställa att nätverk och system förblir säkra och tillgängliga för auktoriserade användare.

Hur används en iDS?

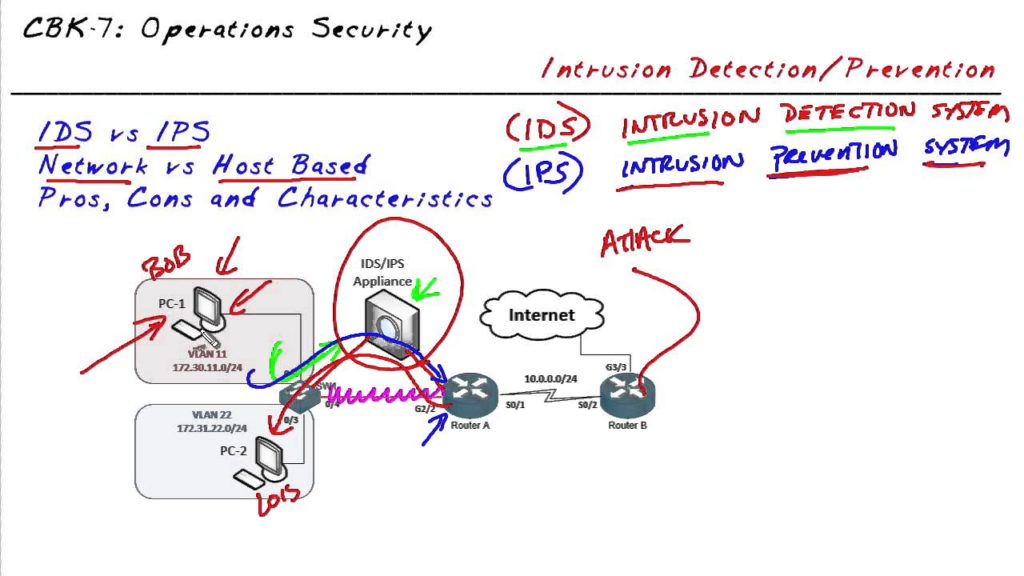

iDS kan användas i olika miljöer och skalas enligt behov. Det kan vara en fristående enhet eller integreras i en större säkerhetsinfrastruktur. Beroende på organisationens krav och resurser kan olika typer av iDS implementeras, såsom nätverksbaserad iDS, värdbaserad iDS eller trådlös iDS.

Genom att använda sig av iDS kan organisationer ta ett proaktivt steg mot att förbättra sin informationssäkerhet och minska risken för angrepp och intrång. Det är en viktig del av en omfattande säkerhetsstrategi och hjälper till att skydda företagsvärden och upprätthålla förtroendet hos användare och kunder.

Fördelar med iDS

En iDS, eller Intrusion Detection System, erbjuder flera fördelar för organisationer när det gäller säkerhet, dataanalys, resursallokering och regulatorisk efterlevnad. Här är några av de främsta fördelarna med att implementera en iDS:

Förbättrad säkerhet

En av de primära fördelarna med en iDS är att den bidrar till att förbättra säkerheten för ett datornätverk eller IT-system. Genom att övervaka nätverkstrafik och systemaktiviteter kan iDS upptäcka ovanliga mönster eller misstänkta beteenden som kan indikera pågående intrångsförsök eller attacker. Genom att varna för potentiella hot i realtid kan iDS hjälpa till att förhindra eller minimera skadorna av säkerhetsincidenter.

Förbättrad dataanalys

Utöver att upptäcka intrång kan en iDS också bidra till förbättrad dataanalys och insikter. Genom att övervaka och analysera nätverkstrafik och systemloggar kan iDS generera värdefull information om användarbeteenden, nätverksprestanda och säkerhetshot. Denna information kan användas för att identifiera mönster, optimera nätverkets prestanda och fatta informerade beslut för att förbättra säkerheten och effektiviteten hos IT-miljön.

Effektiv resursallokering

Genom att ha en iDS på plats kan organisationer effektivt alloka sina resurser för att hantera säkerhetshot och incidenter. Genom att upptäcka och varna för intrångsförsök i realtid kan iDS minska den tid och de resurser som krävs för att identifiera och åtgärda säkerhetsincidenter manuellt. Detta gör att IT-personalen kan fokusera på andra viktiga uppgifter och proaktivt arbeta med att förhindra framtida hot.

Regulatorisk efterlevnad

För organisationer som hanterar känslig information och är underkastade regler och föreskrifter, kan en iDS vara en viktig komponent för att uppfylla kraven för regulatorisk efterlevnad. Genom att övervaka nätverkstrafik och loggar kan iDS generera rapporter och loggar som kan användas för att visa att organisationen vidtar åtgärder för att upptäcka och hantera säkerhetshot. Detta är särskilt viktigt inom branscher som finansiella tjänster, hälso- och sjukvård och regeringsorganisationer.

Genom att implementera en iDS kan organisationer dra nytta av dessa fördelar och förbättra sin säkerhetsnivå, analysera data mer effektivt, alloka resurser på ett mer effektivt sätt och uppfylla regulatoriska krav. Det är en investering som kan hjälpa till att skydda företagets värden och integritet samtidigt som det skapar förtroende hos användare och kunder.

Att lura en IDS – IDS evasion

Det finns flera metoder som angripare kan använda för att lura ett IDS-system att tro att deras attack är legitim trafik. Med tekniker som obfuscation (sv. förvirring), fragmentering, Denial of service och program kapning kan angripare få trafiken utan att att de upptäcks. Läs mer

NChop är ett hackerverktyg som tillåter en användare att godtyckligt skicka segmenterade TCP-nyttolaster för alla TCP-sessioner. Detta kan användas för att testa säkerheten för intrångsdetekteringssystem (IDS) eller system för intrångsskydd (IPS).

Det finns olika kategorier av IDS:

Det finns olika typer av iDS, eller Intrusion Detection System, som kan implementeras beroende på organisationens behov och nätverksmiljö. Här är några vanliga typer av iDS:

Nätverksbaserad iDS

En nätverksbaserad iDS övervakar och analyserar nätverkstrafik för att upptäcka ovanliga mönster, misstänkta beteenden eller attacker. Den analyserar paketdata och kan identifiera avvikande aktiviteter som kan tyda på intrångsförsök eller säkerhetsrisker. Nätverksbaserade iDS kan placeras vid viktiga nätverkspunkter för att övervaka inkommande och utgående trafik.

Värdbaserad iDS

En värdbaserad iDS fokuserar på att övervaka och analysera aktiviteterna på en specifik värd eller server. Den övervakar och analyserar loggar, filintegritet, användarbeteenden och andra relevanta indikatorer för att upptäcka misstänkta aktiviteter eller intrångsförsök på värdsystemet. Värdbaserade iDS kan vara användbara för att identifiera hot som kan komma från interna källor eller omfattas av svagare nätverkssäkerhet.

Trådlös iDS

Trådlösa iDS är speciellt utformade för att övervaka och skydda trådlösa nätverk. De övervakar trådlös trafik, identifierar obehörig åtkomst och upptäcker potentiella hot mot det trådlösa nätverket. Trådlösa iDS kan vara värdefulla för organisationer som använder Wi-Fi-nätverk och behöver säkerställa att deras trådlösa kommunikation är skyddad och inte utsätts för intrångsförsök.

Nätverksbeteendeanalys iDS

En nätverksbeteendeanalys iDS analyserar nätverksaktivitet och bygger upp en profil för normala beteendemönster. Nätverksbaserade (NIDS) där man ser på trafiken och hostbaserade IDS:er där man ser på de specifika datorerna. Den jämför sedan den observerade aktiviteten med dessa profiler för att identifiera ovanliga eller misstänkta mönster. Denna typ av iDS kan vara användbar för att upptäcka nya eller avancerade hot som kan avvika från kända signaturbaserade attacker.

Anomalibaserad iDS

En anomalibaserad iDS övervakar och analyserar nätverkstrafik och systemaktiviteter för att identifiera avvikelser från normalt beteende. Ser på avvikelser eller där det ser ut som att systemet inte används på rätt sätt. Man har signatur databaser där man ser på mönster i attacken. Istället för att förlita sig på fördefinierade signaturer eller attacker, letar den efter ovanliga mönster eller beteenden som kan indikera pågående intrångsförsök eller hot. Anomalibaserade iDS kan vara effektiva för att upptäcka nya eller okända hot som ännu inte har identifierats av traditionella signaturbaserade metoder.

Passiva och aktiva IDS:er där de senare gör en aktivitet medan de passiva loggar aktiviteter och skickar alerts.

Genom att välja rätt typ av iDS kan organisationer anpassa sin säkerhetslösning efter sina specifika behov och möta de hot som är relevanta för deras nätverksmiljö. Det är viktigt att noggrant utvärdera och välja den mest lämpliga iDS-lösningen för att uppnå bästa möjliga skydd mot intrång och säkerhetsrisker.

FAQ: Vanliga frågor om iDS

Vilka är de viktigaste fördelarna med iDS?

En iDS ger dig förbättrad säkerhet, effektivare resursallokering och hjälper dig dessutom att uppfylla regulatoriska krav.

Finns det några utmaningar med att implementera iDS?

Ja, det finns flera utmaningar som integrationskomplexitet, dataskyddsfrågor och ekonomiska kostnader kan vara utmaningar vid implementeringen av iDS.

Vilka typer av iDS finns det?

Några vanliga typer av iDS inkluderar nätverksbaserad iDS, värdbaserad iDS och trådlös iDS.

Hur kan iDS hjälpa till med riskhantering?

Genom att upptäcka och varna för intrång kan iDS bidra till att minska risken för skadliga aktiviteter och dataläckage.

Vilka är några bästa praxis för att implementera iDS?

Best praxis inkluderar kontinuerlig övervakning, integration med andra säkerhetslösningar vilket måste ske parallellt med utbildning av personal.

Hur påverkar framtidens trender iDS?

Framtidens trender som artificiell intelligens, maskininlärning, Big Data och IoT kommer att förbättra iDS genom bättre hotanalys och ökad automatisering.